New

案内

AttackTree+モジュール一覧

AttackTree+モジュール一覧

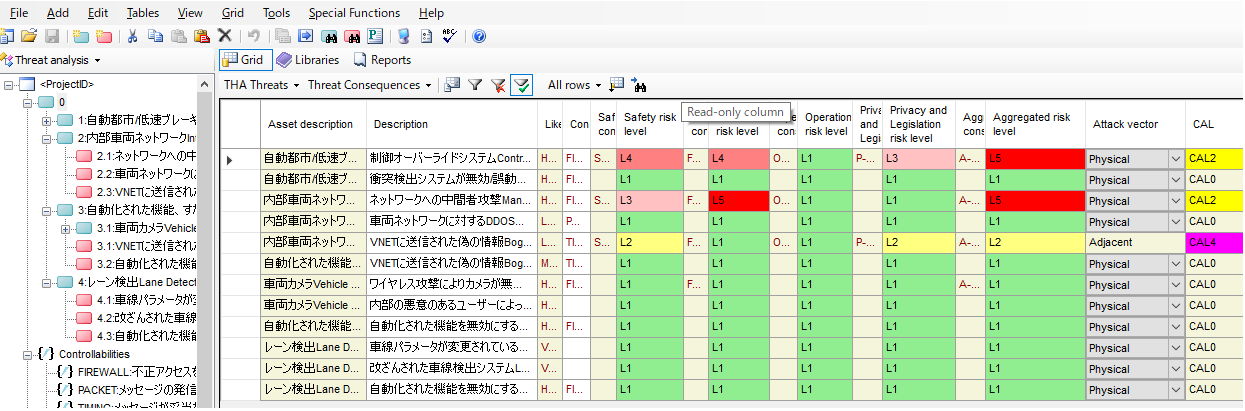

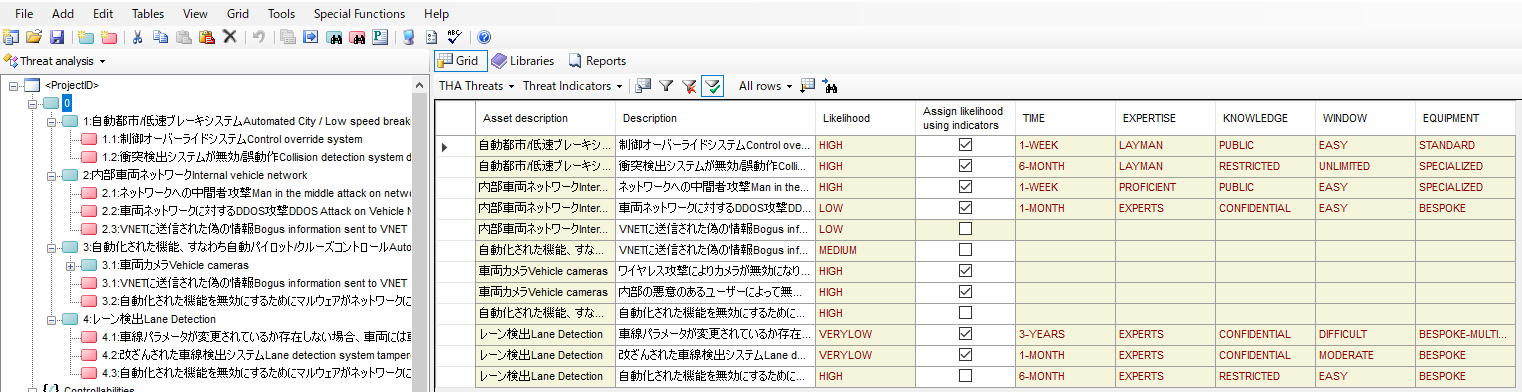

■Threat Analysis

対応規格一覧

・HEAVENS

・EVITA

・ISO21434

・DO-356/ED-203

機能概要

・各脅威と資産(Asset)の関連付け

・攻撃シナリオの体系的な分析

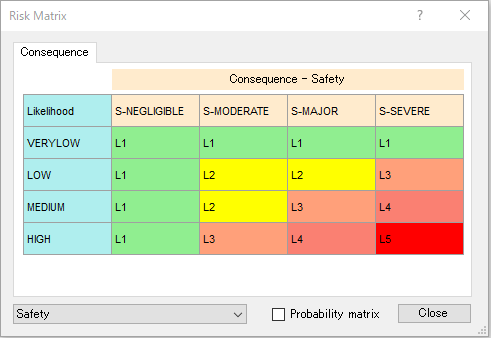

・攻撃可能性と攻撃の成功から生じる影響のリスクレベルの決定(リスクマトリクス)

脅威分析シート

リスクマトリクス

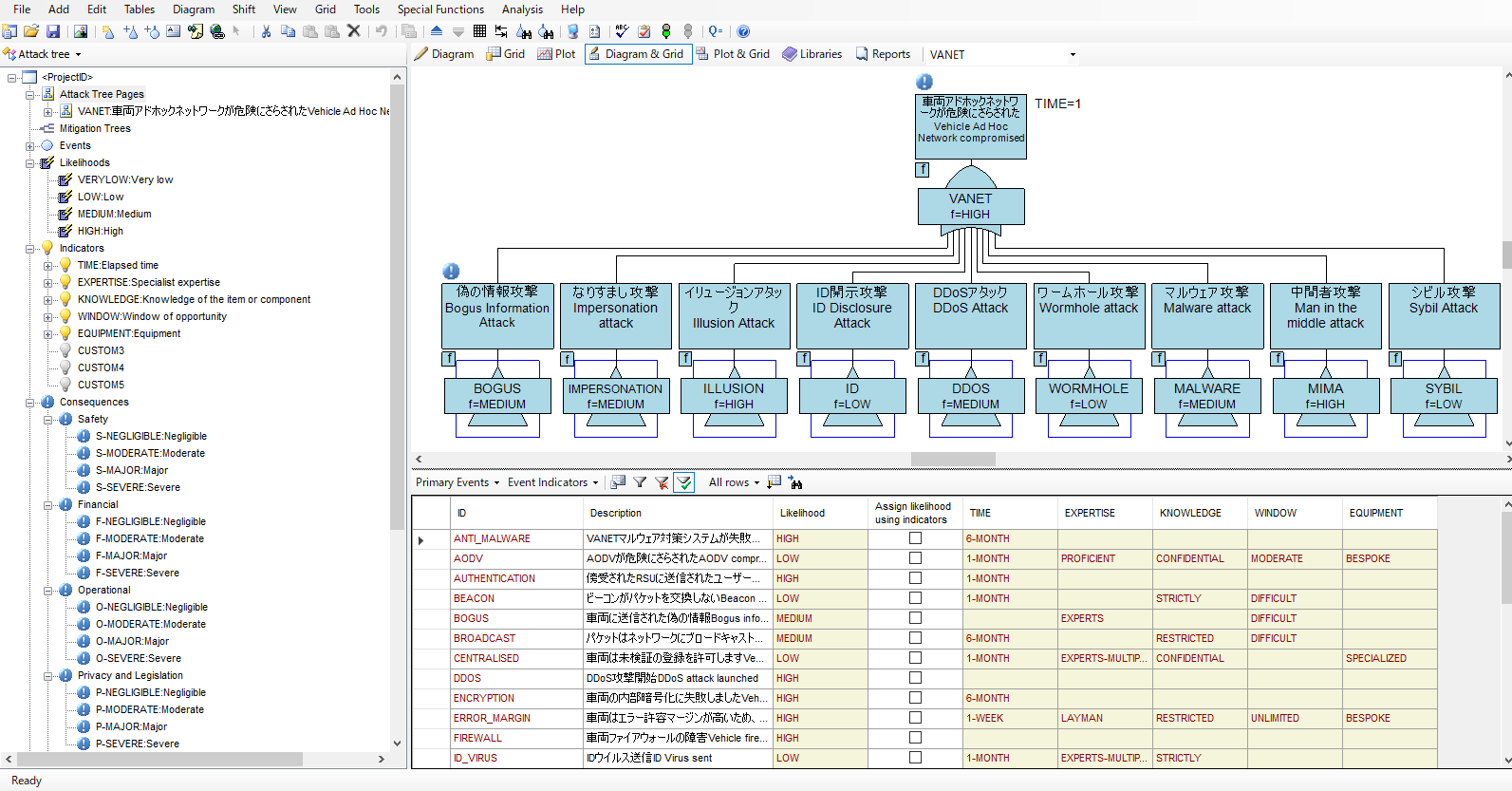

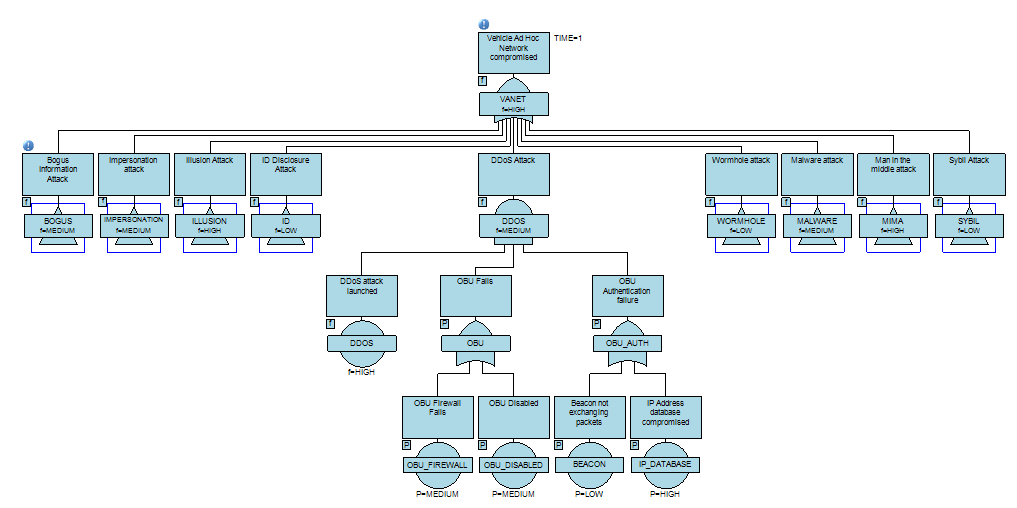

■Attack Tree

セキュリティに関する脅威をグラフィック形式で簡潔にモデル化

・Threatanalysisとの連携

・カットセット(アタックパス)分析

・インパクト、影響指標設定

・確率論的分析併用可能

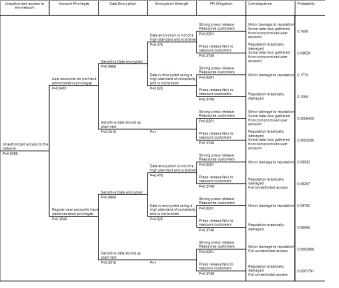

■Mitigation Tree

攻撃の成功から生じる影響に対する緩和策の効果のモデル化及び評価

日程

AttackTree+v5.0によるISO/SAE 21434対応の説明会

AttackTree+v5.0によるISO/SAE 21434対応の説明会

AttackTree+v5.0によるISO/SAE 21434対応の説明会を行います

説明会はユーザ限定ではありませんのでどなたでもご参加いただけます。

■実施日時:2021年6月25日(金)14:00~15:30

■実施方法:Teams会議によるオンライン説明会

■セミナーの紹介ページはこちら

お申込み頂きましたお客様には追って会議URLをご案内致します。